- Установка OpenVPN сервера на Linux и настройка клиента для подключения к нему

- Требования к серверу

- Шаг первый. Установка OpenVPN

- 1 способ. В docker контейнере

- 2 способ. Установка OpenVPN скриптом

- 3 способ. Установка OpenVPN вручную

- Шаг второй. Настройка клиента OpenVPN

- Для Windows

- Для Linux

- Настройка и использование OpenVPN на Ubuntu

- Подготовка Ubuntu

- Установка, настройка и запуск VPN-сервера

- Установка OpenVPN

- Создание сертификатов

- Настройка OpenVPN-сервера

- Настройка OpenVPN-клиента

- На сервере

- На клиенте

- Доступ к локальной сети

- Аутентификация пользователей

- Настройка на сервере

- Настройка на клиенте

- Вход без ввода пароля

- Автоматический запуск клиента

- Статические IP для клиентов

- Доступ в Интернет через VPN-сервер

- Возможные проблемы при работе с OpenVPN

- 1. failed to start openvpn robust and highly flexible tunneling application on server

- 2. Постоянно разрывается соединение

- 3. ERROR: Cannot open TUN/TAP dev /dev/net/tun: No such file or directory (errno=2)

Установка OpenVPN сервера на Linux и настройка клиента для подключения к нему

В данной статье расскажем о трёх способах установки OpenVPN-сервера — от простого к более сложному, а также о том, как настроить OpenVPN-клиент для подключения к этому серверу.

Требования к серверу

Эта инструкция может быть использована как на Linux VPS/VDS на виртуализации KVM, так и на выделенных серверах.

Важно. На виртуализациях OpenVZ и FreeBSD-Jail устройство TUN/TAP работать не будет.

Шаг первый. Установка OpenVPN

1 способ. В docker контейнере

Для этого требуется установить пакеты:

Debian\Ubuntu:

Centos 7:

Затем необходимо выполнить команду установки docker контейнера:

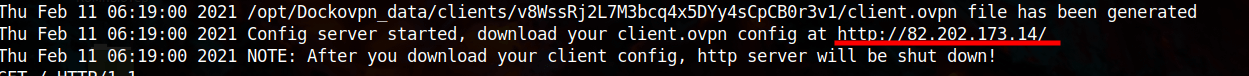

После чего будет сгенерирован config для подключения к серверу OpenVPN, который единоразово можно скачать по ссылке http://Ваш IP/.

Следующим шагом подключаетесь к серверу способом, описанном в пункте 2.

2 способ. Установка OpenVPN скриптом

Установка OpenVPN скриптом происходит в полуавтоматическом режиме.

Дадим ему права на выполнение:

После чего запускаем скрипт:

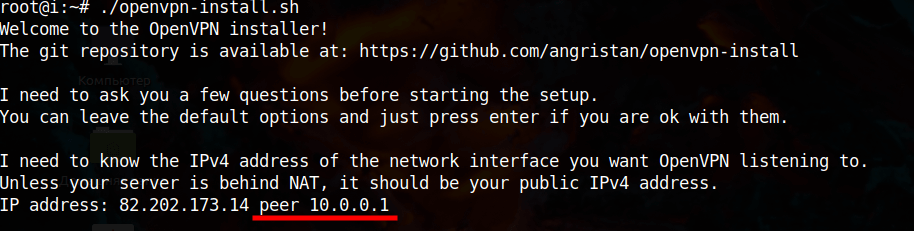

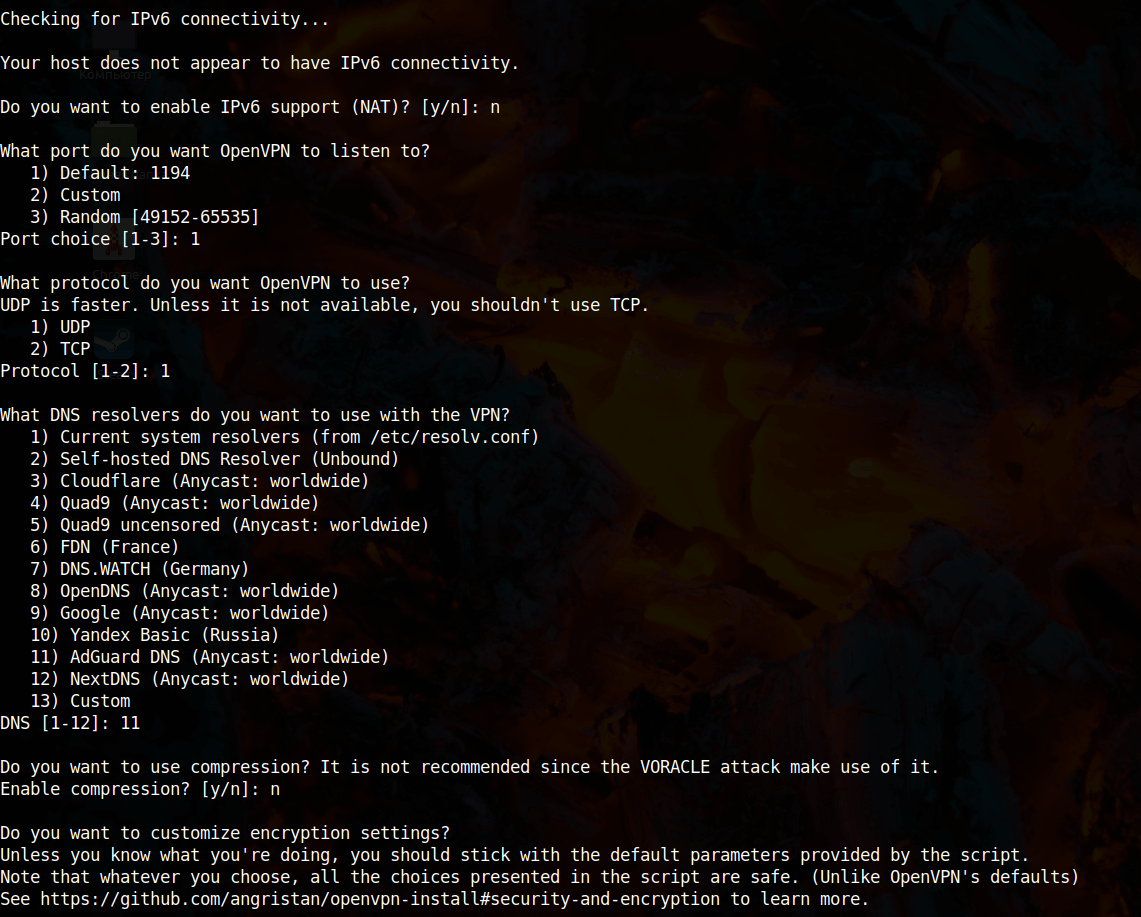

После запуска скрипта необходимо ответить на несколько вопросов, а именно указать ваш IP-адрес и шлюз по умолчанию.

Так как скрипт автоматически определяет конфигурацию, она может быть определена не совсем верно, а значит и конфигурационный файл для подключения будет сгенерирован некорректно. Чтобы этого избежать, введем только IP-адрес, и уберем информацию о шлюзе.

После установки скрипт предложит выбрать имя клиента и уточнит, требуется ли пароль для ключа. Необходимо ввести имя пользователя и придумать пароль, которым вы будете пользоваться при подключении к OpenVPN-серверу. Если не хотите использовать пароль при подключении, поставьте цифру 1.

В результате будет сгенерирован файл по пути /root/client.ovpn , где client — имя, которое вы задали в поле Имя Пользователя .

Файл достаточно скачать с сервера и выполнить подключение к VPN-серверу способом, описанным в пункте 2.

Повторный запуск скрипта позволяет:

- добавить пользователя openvpn,

- удалить пользователя openvpn,

- удалить OpenVPN.

3 способ. Установка OpenVPN вручную

Выполним установку openvpn сервера:

Для OpenVPN версии выше 2.3 набор скриптов easy-rsa не входит в инсталляцию по умолчанию, а скачивается отдельно.

Распаковываем структуру ключей:

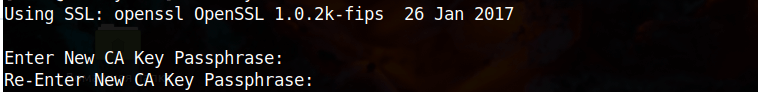

Создаём центр сертификации. В процессе вы получите запрос на ввод пароля от 4 до 32 символов, сохраните его, он нам потребуется в будущем:

Теперь генерируем запрос на создание сертификата, чтобы в дальнейшем подключаться к серверу без пароля:

Подписываем запрос, будет запрошен пароль. Используем пароль, который сохранили при создании центра сертификации:

Генерируем ключи для клиента:

Будет запрошен пароль, который мы сохранили при создании центра сертификации:

Получаем два файла:

Генерируем файл с параметрами Диффи-Хеллмана (dh.pem):

Это может занять продолжительное время. Получаем:

Перенесём полученные файлы в /etc/openvpn/ для удобства:

Файлы client.crt , client.key , ca.crt нужно скопировать на компьютер пользователя, который будет подключаться к OpenVPN-серверу:

Теперь настроим конфигурационный файл сервера. Он должен находиться в /etc/openvpn и называться server.conf . Пример конфигурационного файла server.conf с рабочего OpenVPN сервера:

В конфигурационном файле в опциях ca , cert , key , dh можно использовать абсолютные пути до файлов или пути относительно директории /etc/openvpn .

Пример использования абсолютных путей:

Сохраняем файл. Выполняем команду настройки маршрутизации для OpenVPN сервера:

Шаг второй. Настройка клиента OpenVPN

Для подключения к серверу, который мы настроили, необходимо настроить клиент OpenVPN. В случае, если сервер был установлен скриптом или с использованием docker-контейнера, то файл конфигурации openvpn.conf генерируется автоматически, и его нужно только импортировать в ваш OpenVPN клиент. Если вы настраивали сервер вручную, то и конфигурационный файл для клиента будет необходимо править вручную. Далее о том, как это сделать.

Для Windows

Клиент для Windows можно скачать здесь: https://openvpn.net/

Для подключения после настроек скриптом или с использованием docker-контейнера

После установки импортируем полученную нами конфигурацию, например client.ovpn .

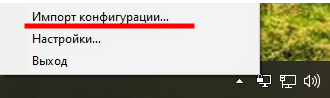

На значке OpenVPN в трее нажимаем ПКМ и выбираем Импорт конфигурации :

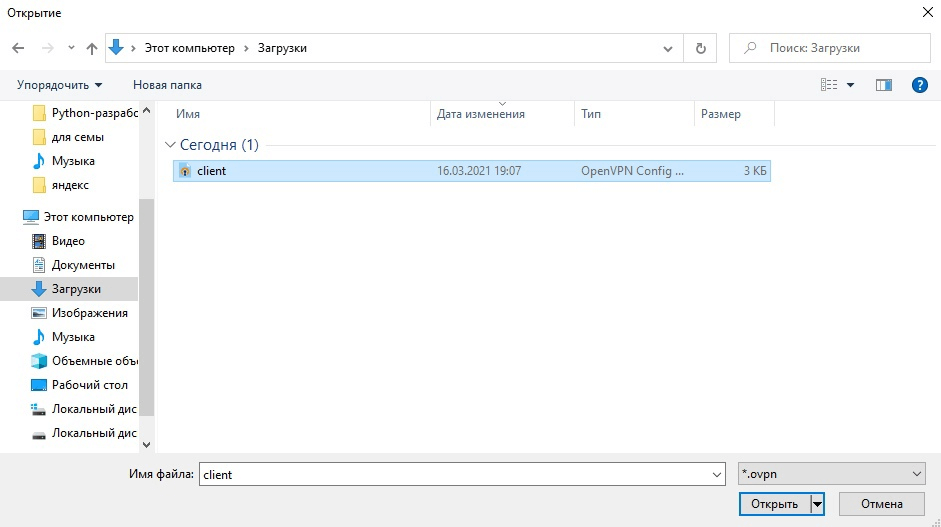

Далее выберем нужный нам файл конфигурации:

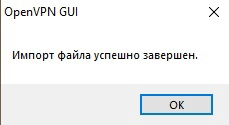

В результате увидим, что конфигурация загружена успешно:

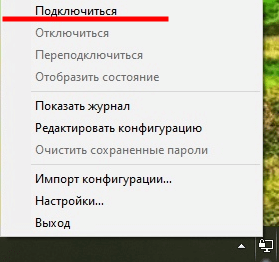

Следующим шагом осуществим подключение к нашему VPN-серверу, нажав кнопку Подключиться :

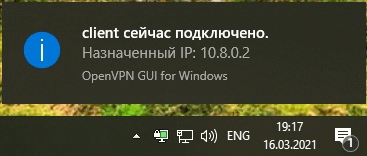

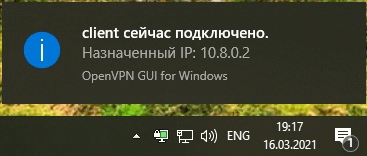

Если подключение прошло корректно, то увидим следующее сообщение:

Для подключения после ручных настроек

После установки заходим в папку установки программы, например: C:\Program and Files\OpenVPN\sample-config . Открываем текстовым редактором (блокнотом) файл client.ovpn и пишем в строке:

Необходимо указать IP своего сервера вместо my-server-1 . Больше ничего не трогаем, сохраняем и закрываем файл.

Затем нужно скачать с сервера 3 файла сертификатов в эту же папку, где только что редактировали файл. Итак, скачать нужно следующие файлы:

Все готово для подключения и проверки.

Нажимаем правой кнопкой на файл client.ovpn и выбираем Start OpenVPN on this config file . Если соединение прошло корректно, то увидите соответствующее сообщение:

Для Linux

Centos 7:

Debian/Ubuntu:

В случае, если OpenVPN сервер был установлен скриптом или с использованием docker-контейнера, настройка клиента OpenVPN происходит следующим образом.

Полученный после настройки файл с расширением .conf например client.conf

помещаем по пути /etc/openvpn/client.conf и выполняем команду для подключения:

В случае, если настройка OpenVPN сервера производилась вручную требуется сделать следующие действия:

Кладем три файла, сгенерированных на сервере в директорию /etc/openvpn/ :

Создаем/редактируем файл конфигурации:

Получаем файл со следующим содержимым:

И подключаемся вручную с помощью такой команды:

Настройка и использование OpenVPN на Ubuntu

В инструкции рассмотрим процесс установки и настройки VPN сервера OpenVPN на Linux Ubuntu.

Для удобства настройки заходим под суперпользователем:

Подготовка Ubuntu

Обновляем кэш для установки пакетов:

Также можно обновить установленные пакеты:

Устанавливаем утилиту для синхронизации времени:

apt install chrony

Разрешаем ее автозапуск и стартуем сервис:

systemctl enable chrony —now

Установим правильную временную зону:

timedatectl set-timezone Europe/Moscow

* в данном примере московское время.

Если в нашей системе используется брандмауэр, открываем порт, на котором будет слушать OpenVPN:

iptables -I INPUT -p udp —dport 443 -j ACCEPT

* в данной инструкции предполагается, что мы настроим VPN-сервер на UDP-порту 443, однако, по-умолчанию, OpenVPN работает на порту 1194.

Для сохранения правила используем iptables-persistent:

apt install iptables-persistent

Установка, настройка и запуск VPN-сервера

Обязательные шаги для развертывания сервиса — установка программного обеспечения, генерация сертификатов, настройка OpenVPN. Рассмотрим эти процессы по шагам.

Установка OpenVPN

Устанавливаем необходимые пакеты следующей командой:

apt install openvpn easy-rsa

Создание сертификатов

Создаем каталог, в котором разместим готовые сертификаты для OpenVPN:

mkdir -p /etc/openvpn/keys

Создаем каталог, в который будем помещать все сгенерированные сертификаты:

Переходим в созданный нами каталог:

Скопируем в него шаблоны скриптов для формирования сертификатов:

cp -r /usr/share/easy-rsa/* .

Чтобы ускорить процесс создания ключей, откроем на редактирование следующий файл:

и приведем его к следующему виду:

export KEY_COUNTRY=»RU»

export KEY_PROVINCE=»Sankt-Petersburg»

export KEY_CITY=»Sankt-Petersburg»

export KEY_ORG=»DMOSK COMPANY»

export KEY_EMAIL=»master@dmosk.ru»

export KEY_CN=»DMOSK»

export KEY_OU=»DMOSK»

export KEY_NAME=»name-openvpn-server.dmosk.ru»

export KEY_ALTNAMES=»name-openvpn-server»

* где KEY_CN и KEY_OU: рабочие подразделения (например, можно указать название отдела); KEY_NAME: адрес, по которому будет выполняться подключение (можно указать полное наименование сервера); KEY_ALTNAMES — альтернативный адрес.

Следующие действия будут записеть от версии OpenVPN. Более новая позволяет создавать сертификаты на основе Easy RSA 3, старая работает на базе 2-й версии. Понять, какой вариант наш можно посмотрев на содержимое каталога easy-rsa:

Либо мы увидим в нем утилиту easyrsa (новая версия), либо набор утилит, начинающихся на build.

Рассмотрим процесс формирования сертификата с использованием как RSA3, так и RSA2.

а) Если используется новая версия (утилита easyrsa)

1. Инициализируем PKI:

2. Создаем корневой сертификат:

* после вводим дважды пароль, который хотим использовать для ключа центра сертификации.

На запрос «Common Name» можно просто нажать Enter:

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:

3. Создаем запрос на сертификат для сервера:

./easyrsa gen-req server nopass

* nopass можно упустить, если хотим повысить безопасность с помощью пароля на сертификат.

На запрос «Common Name» можно просто нажать Enter:

Common Name (eg: your user, host, or server name) [server]:

4. Генерируем сам сертификат:

./easyrsa sign-req server server

После ввода команды подтверждаем правильность данных, введя yes:

Type the word ‘yes’ to continue, or any other input to abort.

Confirm request details: yes

и вводим пароль, который указывали при создании корневого сертификата:

Enter pass phrase for /etc/openvpn/easy-rsa/pki/private/ca.key:

Готово. Ключ для сервера создан.

5. Формируем ключ Диффи-Хеллмана:

Создаем ta-ключ командой:

openvpn —genkey —secret pki/ta.key

Скопируем созданные ключи в рабочий каталог:

cp pki/ca.crt /etc/openvpn/keys/

cp pki/issued/server.crt /etc/openvpn/keys/

cp pki/private/server.key /etc/openvpn/keys/

cp pki/dh.pem /etc/openvpn/keys/

cp pki/ta.key /etc/openvpn/keys/

б) Если используется старая версия (утилиты build-)

Запускаем vars-файл на исполнение:

Почистим каталог от старых сертификатов:

1. Генерируем последовательность центра сертификации:

На все запросы нажимаем Enter.

2. Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

* команда может выполняться долго — это нормально.

3. Генерируем сертификат для сервера:

* где server — имя сертификата; на все запросы нажимаем Enter.

В конце подтверждаем два раза корректность информации вводом y:

Certificate is to be certified until Aug 8 21:12:24 2031 GMT (3650 days)

Sign the certificate? [y/n]: y

1 out of 1 certificate requests certified, commit? [y/n] y

Write out database with 1 new entries

Data Base Updated

Создаем ta-ключ командой:

openvpn —genkey —secret keys/ta.key

Скопируем созданные ключи в рабочий каталог:

cp keys/ca.crt /etc/openvpn/keys/

cp keys/server.

cp keys/dh2048.pem /etc/openvpn/keys/dh.pem

cp keys/ta.key /etc/openvpn/keys/

Настройка OpenVPN-сервера

Создаем конфигурационный файл:

И вставляем в него следующее:

local 192.168.0.15

port 443

proto udp

dev tun

ca keys/ca.crt

cert keys/server.crt

key keys/server.key

dh keys/dh.pem

tls-auth keys/ta.key 0

server 172.16.10.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

max-clients 32

persist-key

persist-tun

status /var/log/openvpn/openvpn-status.log

log-append /var/log/openvpn/openvpn.log

verb 4

mute 20

daemon

mode server

tls-server

comp-lzo

- local — IP-адрес, на котором будет обрабатывать запросы OpenVPN;

- port — сетевой порт (443 позволит избежать проблем при использовании Интернета в общественных местах, но может быть любым из свободных. Порт 1194 является стандартным для OpenVPN).

- proto — используемый транспортный протокол.

- dev — виртуальный сетевой адаптер, который будет создан для работы OpenVPN.

- ca — путь до сертификата корневого центра сертификации.

- cert — путь до открытого сертификата сервера.

- key — путь до закрытого сертификата сервера.

- dh — путь до ключа Диффи — Хеллмана.

- tls-auth — путь до tls-ключа.

- server — задаем IP-адрес сервера в сети VPN.

- ifconfig-pool-persist — путь к файлу для хранения клиентских IP-адресов.

- keepalive X Y — каждые X секунд отправляется ping-запрос на удаленный узел. Если за Y секунд не получено ответа — перезапускать туннель.

- max-clients — максимум одновременных подключений.

- persist-key — не перезагружать ключи при повторной загрузки из-за разрыва соединения.

- persist-tun — не изменять устройства tun/tap при перезапуске сервера.

- status — путь до журнала статусов.

- log-append — путь до файла лога с дополнительным выводом информации.

- verb — уровень логирования событий. От 0 до 9.

- mute — ограничение количества подряд отправляемых в лог событий.

- daemon — работа в режиме демона.

- mode — в каком режиме работает openvpn (сервер или клиент).

- tls-server — указывает, что данный сервер работает с использованием TLS.

- comp-lzo — использовать сжатие.

Создадим каталог для логов:

Разрешаем автоматический старт сервиса vpn и запускаем его:

systemctl enable openvpn@server —now

Настройка OpenVPN-клиента

Сертификат должен быть сформирован на сервер, после чего перенесен на клиентское устройство. Рассмотрим процесс подробнее.

На сервере

Создадим каталог, куда поместим сертификаты для обмена:

* сертификаты будут скопированы в каталог /tmp для удобства их переноса на клиентский компьютер.

Переходим в каталог easy-rsa:

Как в случае формирования сертификата для сервера, наши следующие шаги зависят от версии RSA.

а) Для новой версии (easyrsa)

Создаем сертификат для клиента:

./easyrsa build-client-full client1 nopass

Вводим пароль, который указывали при создании корневого сертификата:

Enter pass phrase for /etc/openvpn/easy-rsa/pki/private/ca.key:

Скопируем ключи во временную директорию:

cp pki/issued/client1.crt pki/private/client1.key pki/ca.crt pki/ta.key /tmp/keys/

Разрешим доступ на чтения всем пользователям:

chmod -R a+r /tmp/keys

б) Для старой версии (build)

Создаем системные переменные, настроенные ранее в файле vars:

Создаем сертификат для клиента:

* на все запросы отвечаем Enter.

В конце отвечаем на два вопроса утвердительно:

Certificate is to be certified until Aug 8 21:49:30 2031 GMT (3650 days)

Sign the certificate? [y/n]: y

1 out of 1 certificate requests certified, commit? [y/n] y

Write out database with 1 new entries

Data Base Updated

Скопируем ключи во временную директорию:

cp keys/client1.

Разрешим доступ на чтения всем пользователям:

chmod -R a+r /tmp/keys

На клиенте

Клиент OpenVPN может быть установлен на Windows, Linux, Android и Mac OS. Мы рассмотрим пример работы с Windows.

Заходим на официальную страницу загрузки openvpn и скачиваем клиента для Windows:

Запускаем скачанный файл и устанавливаем программу, нажимая «Далее».

Переходим в папку C:\Program Files\OpenVPN\config. И копируем в нее файлы ca.crt, client1.crt, client1.key, ta.key из каталога /tmp/keys на сервере, например, при помощи программы WinSCP.

После переноса файлов, не забываем удалить ключи из временного каталога на сервере:

Теперь возвращаемся к компьютеру с Windows, открываем блокнот от имени администратора и вставляем следующие строки:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert client1.crt

key client1.key

tls-client

tls-auth ta.key 1

float

keepalive 10 120

persist-key

persist-tun

verb 0

* где 192.168.0.15 443 — IP-адрес OpenVPN-сервера и порт, на котором он принимает запросы.

* подробнее про настройку клиента OpenVPN.

Сохраняем файл с именем config.ovpn в папке C:\Program Files\OpenVPN\config.

Запускаем с рабочего стола программу «OpenVPN GUI» от имени администратора (это важно).

Нажимаем правой кнопкой по появившемуся в трее значку и выбираем «Подключиться»:

Произойдет подключение и значок поменяет цвет с серого/желтого на зеленый.

Доступ к локальной сети

Для настройки доступа к локальной сети, воспользуйтесь инструкцией Настройка доступа к локальной сети клиентам OpenVPN в Linux.

Аутентификация пользователей

Позволяет требовать от пользователя ввод логина и пароля при каждом подключении. Также идентификация каждого пользователя необходима для уникальной идентификации каждого из них и выдачи разных IP-адресов.

Настройка на сервере

Открываем конфигурационный файл openvpn:

И добавляем следующие строчки:

plugin /usr/lib/openvpn/plugins/openvpn-plugin-auth-pam.so login

tmp-dir /etc/openvpn/tmp

- plugin — путь до библиотеки проверки введенных логина и пароля. Как путь, так и название файла openvpn-plugin-auth-pam.so могут отличаться. Это зависит от версии Linux и OpenVPN. Чтобы найти путь до нужного файла, можно воспользоваться командой find / -name «openvpn-*auth-pam*.so» -print.

- tmp-dir — указание пути до директории хранения временных файлов. Если не указать, то будет использоваться /tmp, однако, на практике это может привести к ошибке Could not create temporary file ‘/tmp/openvpn_ .tmp’: No such file or directory (errno=2).

Создаем каталог для временных файлов и задаем на него права:

chmod 777 /etc/openvpn/tmp

systemctl restart openvpn@server

Создаем учетную запись для авторизации:

useradd vpn1 -s /sbin/nologin

Настройка на клиенте

В конфигурационный файл клиента добавляем:

Можно пробовать подключаться.

Вход без ввода пароля

Если необходимо настроить авторизацию, но автоматизировать вход клиента, открываем конфигурационный файл последнего и строку для авторизации меняем на:

* где auth.txt — файл, в котором мы будем хранить логин и пароль.

Создаем текстовый файл auth.txt в той же папке, где находится файл конфигурации со следующим содержимым:

* где username — логин пользователя, а password — пароль.

Описанный метод аутентификации является базовым и требует наличие обычной системной учетной записи. Если необходима более сложная авторизация на базе LDAP, можно воспользоваться инструкцией

Автоматический запуск клиента

Если необходимо, чтобы клиент OpenVPN запускался при старте операционной системы Windows и подключался к серверу, просто открываем службы и находим OpenVPNService. Переводим его в режим автозапуска:

Статические IP для клиентов

На сервере для каждого клиента генерируем свой сертификат. Например, для client2 вводим следующие команды:

После чего переходим к каталог keys, где находятся новые сертификаты и копируем их на клиентский компьютер. Полный список файлов, которые необходимо копировать:

Также на сервере открываем следующий файл и заносим статический адрес для клиента:

* в данном примере клиент client будет получать IP 172.16.10.4, а client2 — 172.16.10.24.

В конфигурационном файле server.conf должна быть строчка:

systemctl restart openvpn@server

Теперь на клиенте не забываем указать правильные названия файлов в конфигурационном файле клиента:

cert client2.crt

key client2.key

Доступ в Интернет через VPN-сервер

Настройка делает так, что клиенты VPN-сервера начинают использовать последний как шлюз по умолчанию. Таким образом, весь трафик идет через наш сервер.

Открываем на сервере конфигурационный файл:

push «redirect-gateway def1»

push «dhcp-option DNS 77.88.8.8»

systemctl restart openvpn@server

* сервер должен быть настроен в качестве шлюза. Подробнее в инструкции Настройка Интернет шлюза на Ubuntu.

Возможные проблемы при работе с OpenVPN

1. failed to start openvpn robust and highly flexible tunneling application on server

Описание: при запуске сервера получаем данную ошибку.

Причина: как правило, связано с отсутствием сертификата.

Решение: открываем лог /var/log/openvpn/openvpn.log и смотрим, с каким сертификатом проблема. Проверяем, что все файлы скопированы и что мы не забыли сгенерировать все сертификаты.

2. Постоянно разрывается соединение

Описание: с периодичностью от 1 до 5 минут постоянно рвется соединение с сервером. После нескольких минут переподключается.

Причина: как правило, конфликт IP-адресов. Такая ситуация возникает при случаях, когда подключение выполняется с нескольких компьютеров одновременно с одинаковыми данными авторизации (логином и паролем).

Решение: настройте клиента для подключения к серверу с уникальными логином и паролем.

3. ERROR: Cannot open TUN/TAP dev /dev/net/tun: No such file or directory (errno=2)

Описание: ошибка возникаем при попытке запустить сервис openvpn.

Причина: не загружается модуль tun.

Решение: необходимо перед запуском сервиса openvpn создавать устройство tun. Для этого мы создадим скрипт, который будет создавать устройство при запуске сервера.

Создаем каталог, в который поместим скрипт:

Создадим сам скрипт:

/bin/mkdir /dev/net

/bin/mknod /dev/net/tun c 10 200

* данный скрипт создает каталог /dev/net, а в нем — устройство tun.

Создаем юнит для автозапуска скрипта:

[Service]

Type=oneshot

ExecStart=/bin/sh -c «/scripts/tun.sh»

Перечитываем изменения в systemd:

Разрешаем автозапуск юнита tun и стартуем скрипт:

systemctl enable tun —now

Теперь можно запустить openvpn:

systemctl start openvpn@server

Перезагружаем сервер, чтобы убедиться а работе сервиса после старта компьютера.